CTF-B站教程

信息搜集

主机发现工具

几个命令行工具:

arp-scannetdiscoverfping

快速扫描局域网可以用: arp-scan -l

端口扫描工具

使用 nmap 命令, 如:

1 | |

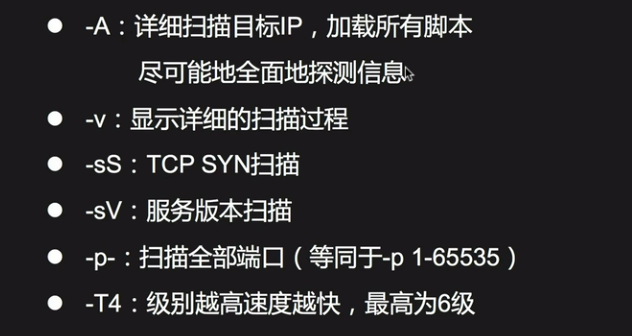

参数:

3306 一般是 mysql 服务.

浏览器的 Wappalyzer 插件可以获得很多信息.

目录扫描

命令行工具:

dirbdirbuster

如使用 dirb:

1 | |

修改 root 密码

反弹 shell

如用 msfvenom 命令:

1 | |

获取 shell

使用 netcat 这个命令:

1 | |

可以用 whoami 查看当前权限.

权限提升

小结

主要就是上传有害脚本让目标主机执行.

访问目标主机上的不存在页面,使其触发执行 404 的代码.

感觉需要了解现有的漏洞,然后查看目标主机上是否存在.

防御方法,避免常见及默认的路径名,用户名. 实时了解最新漏洞.

CTF-B站教程

http://example.com/2022/11/23/CTF-B站教程/