Cisco-Packet-Tracer-使用技巧积累

Cisco 设备中的 enable 和 config t 的作用

在命令行中, enable 用于切换到特权 EXEC 模式 (相当于 Linux 切换到 root 吧), 此时可以执行更高级的命令.

1 | |

config t (config terminal) 用于进入全局配置模式, 此时可以对设备进行配置, 如接口配置, 路由配置, 访问控制列表配置.

1 | |

进入接口配置模式, 用 interface <接口名称>:

1 | |

进入路由配置模式, 根据具体的路由协议而定, 如 router ospf <进程号>:

1 | |

进入 VLAN 配置模式, 用 vlan <VLAN 号> 或者 interface vlan <VLAN 号>:

1 | |

ACL 相关配置

access-list 相关语法

标准 ACL:

1 | |

扩展 ACL:

1 | |

接口模式下的 ACL:

1 | |

这里的 {in | out} 用于指定 ACL 的应用方向。根据实际需求,可以选择将 ACL 应用于数据进入接口 inbound 或数据离开接口 outbound:

in: ACL 作用于数据进入接口,即数据流进入设备的接口时进行匹配和控制。out: ACL 作用于数据离开接口,即数据流离开设备的接口时进行匹配和控制

access-group 相关语法

1 | |

<ACL号>:ACL的编号或名称。指定先前创建的ACL。<方向>:指定ACL应用的流量方向,可以是in(流入接口)或out(流出接口)。<接口名称>:要应用ACL的接口名称。

防火墙 ASA 配置

控制 inbound 和 outbound

Cisco 的 ASA firewall 有以下功能:

- stateful inspection

- packet filtering

- nat

- vpn

- dhcp

- routing

需要注意的一些不同

- ASA 不能与 Router 相连

- 一些命令在 ASA 中与 Switch 和 Router 中不同, 如 Switch 中的

show ip route在 ASA 中为show route - ASA 中只能有两个具名的 VLAN.

- ASA 中的接口不能启用 trunk 模式, 且不能配置 IP

可能遇到的报错:

ERROR: This license does not allow configuring more than 2 interfaces with nameif and without a "no forward" command on this interfaces or on 1 interfaces with nameif already configuredERROR: This command only be configured on VLAN interfacesERROR: Trunk port is not supported with this licenseERROR: Maximux number of interfaces already configured

ASA(config-if)# name inside2

ERROR: Maximux number of interfaces already configured

修改 hostname

1 | |

修改 domain name

1 | |

添加用户以及启动密码

1 | |

查看当前规则

1 | |

去掉一个规则

1 | |

查看 security-level

1 | |

查看 interface 的状态

1 | |

修改 interface 的名称

1 | |

(这里将 VLAN 1 的名称改为 inside)

去除一个 vlan

1 | |

给接口添加 ip

1 | |

给接口添加 security-level

1 | |

配置 outside (也就是一个接口命名为 outside)

1 | |

添加一个接口到 VLAN

1 | |

查看接口的 ip 信息

1 | |

查看路由表

1 | |

设置静态路由

1 | |

outside 指从 outside 这个 VLAN 出发, 0.0.0.0 0.0.0.0 表示来自任意 IP 任意 IP mask. 209.165.200.225 表示下一跳的地址.

创建 object network 以及配置 NAT

object network 即网络对象(就是自己定义的一个网络), 用于简化配置.

1 | |

inside-net 是随便取的名称.

subnet 192.168.1.0 255.255.255.0 配置 object network 中的一个子网.

查看 nat

1 | |

配置 class-map, policy-map, service-policy

class-map 用于根据匹配条件将特定的流量分组到不同的类别中. 类别可用于后续使用

1 | |

这里的 inspection_default 是自己取的名称, 而 default-inspection-traffic 是一个默认的匹配条件, 检查一些常见的协议包.

policy-map 用于对不同的流量进行操作:

1 | |

service-policy 用于将 policy-map 应用到特定的接口或虚拟专用网络 (VPN) 上.

1 | |

这里将 global_policy 这个 policy-map 应用到全局.

开启 dhcpd 为网络下的主机分配 IP 和 配置 DNS

1 | |

这里的 192.168.1.10-192.168.1.100 是要用于动态分配的 IP, inside 是其要作用的 interface

配置 AAA

1 | |

这里的几个参数:

authentication:指定此命令用于配置AAA身份验证。ssh:指定此命令用于配置SSH连接的身份验证方式。console:指定此命令用于配置控制台(console)访问的身份验证方式。LOCAL:表示使用本地数据库进行身份验证。本地数据库是ASA防火墙上存储用户账户和密码的本地数据库。

配置 dmz

1 | |

配置 ACL

access-list 用于创建 ACL, 用于定义一系列规则来限制或允许网络流量通过.

access-group 用于将 ACL 应用到特定的接口.

1 | |

这里的 any 代表任何源地址, host 192.168.2.3 eq 80 指定目的地址和端口.

查看已有的 access-list

1 | |

启用日志

1 | |

logging enable:启用ASA防火墙的日志功能。这将使防火墙开始记录事件和消息。logging buffered debugging:配置ASA防火墙将调试级别的日志消息缓存在防火墙内存中。调试级别的日志消息包含详细的调试信息,可以用于故障排除和问题分析。logging trap informational:设置ASA防火墙将发送信息级别(包括信息级别及以上)的日志消息到日志服务器或其他配置的日志接收器。这意味着防火墙将记录并发送信息级别及更高级别的日志消息。logging host management 10.0.3.4:配置ASA防火墙将日志消息发送到管理地址10.0.3.4的日志服务器。这将使防火墙将日志消息发送到指定的管理地址,以便集中存储和分析。ntp server 10.0.2.1 management:配置ASA防火墙使用地址10.0.2.1的NTP(Network Time Protocol)服务器进行时间同步。这将确保防火墙的时钟与NTP服务器同步,以便在日志和其他时间相关功能中使用准确的时间戳。no snmp-server enable:禁用ASA防火墙上的SNMP(Simple Network Management Protocol)。这将防止其他设备或管理系统通过SNMP访问和监控防火墙。banner login unauthorized access is prohibited:配置登录提示横幅,显示未经授权的访问是被禁止的消息。当用户尝试登录到防火墙时,将显示此横幅消息,以提醒他们未经授权访问的违规行为。

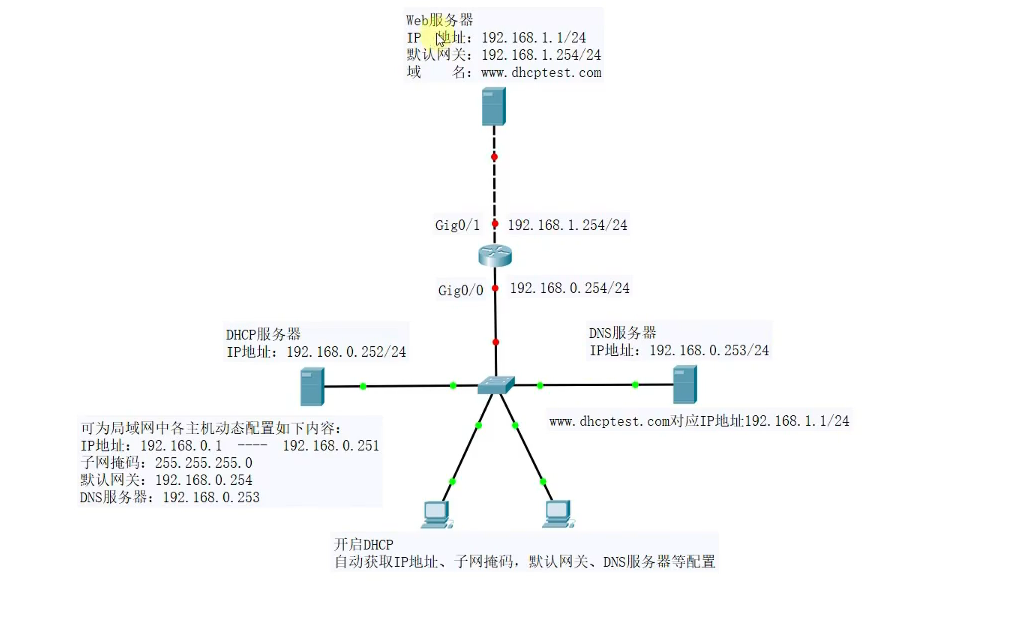

配置 DHCP

拓扑如:

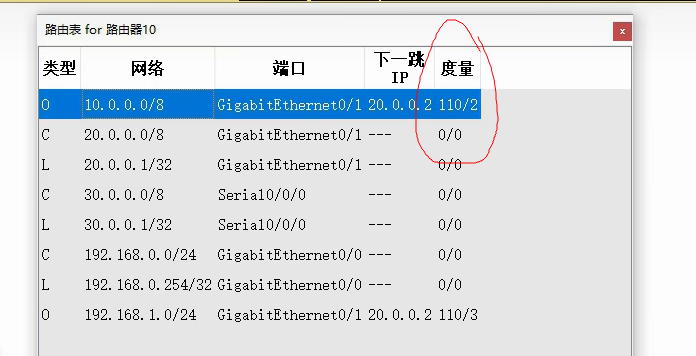

路由表中的度量

如:

这里的 110/2, 前者表示可信程度(越小越好), 后者表示代价(越小越好).

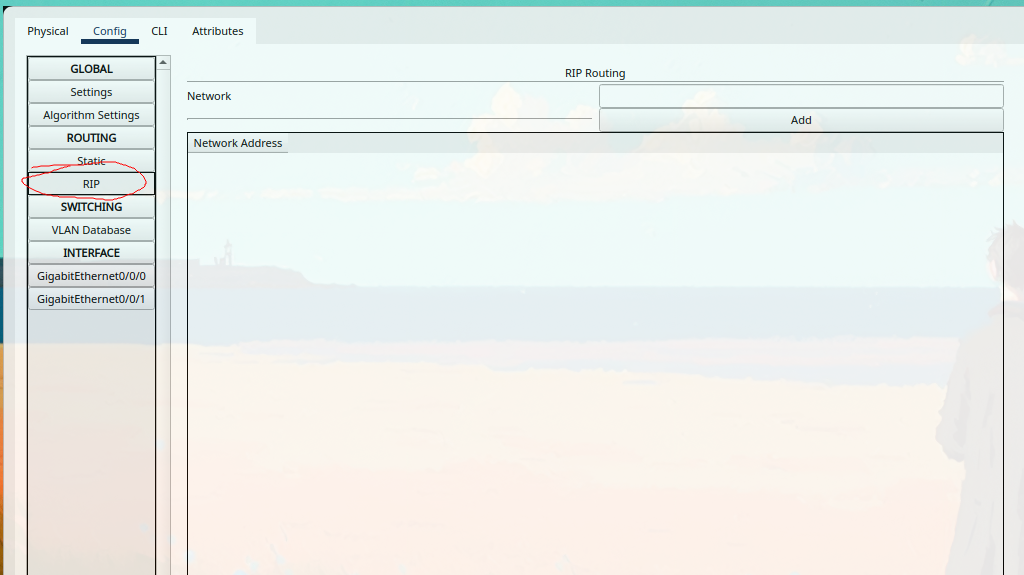

Router 启用 RIP 协议

点击 Router 之后, 在 Config 下:

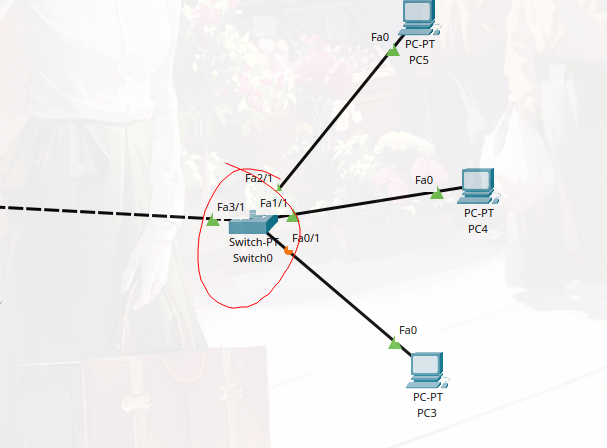

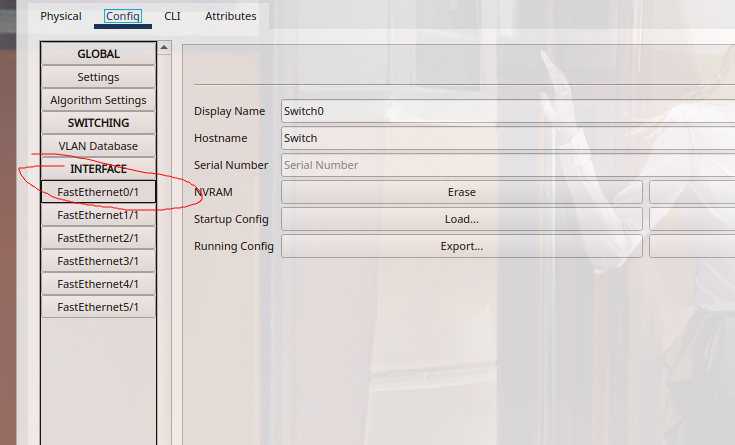

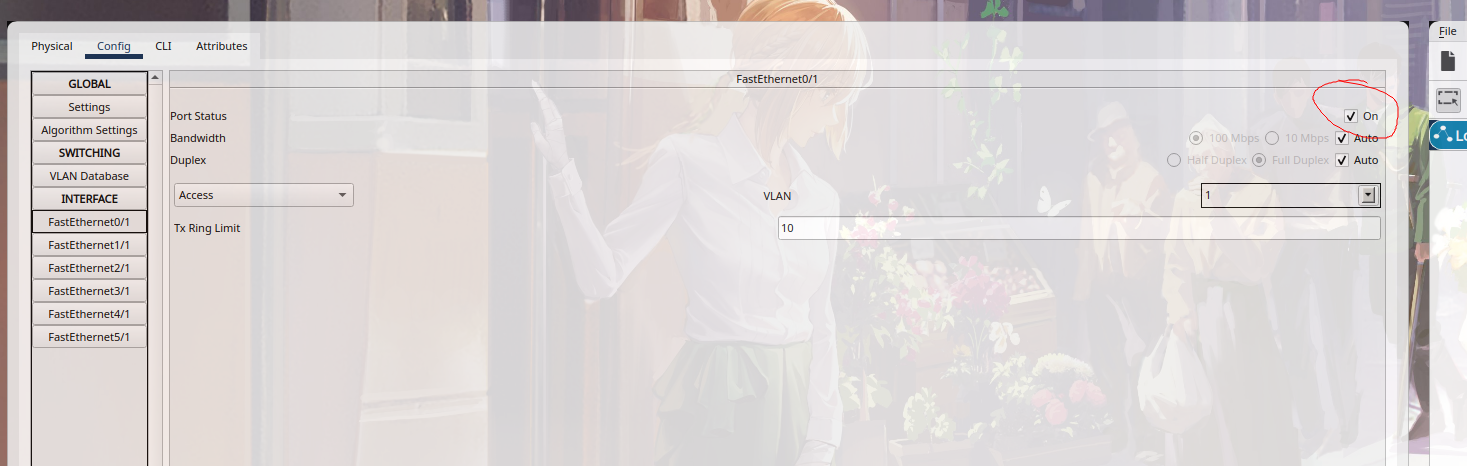

模拟端口故障

关闭交换机的一个端口

点击 Switch:

打开 config:

点击要关闭的端口:

取消掉 on 的勾选:

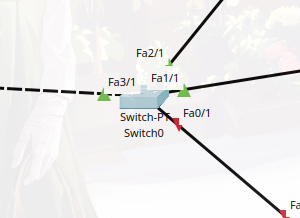

查看:

显示端口标签

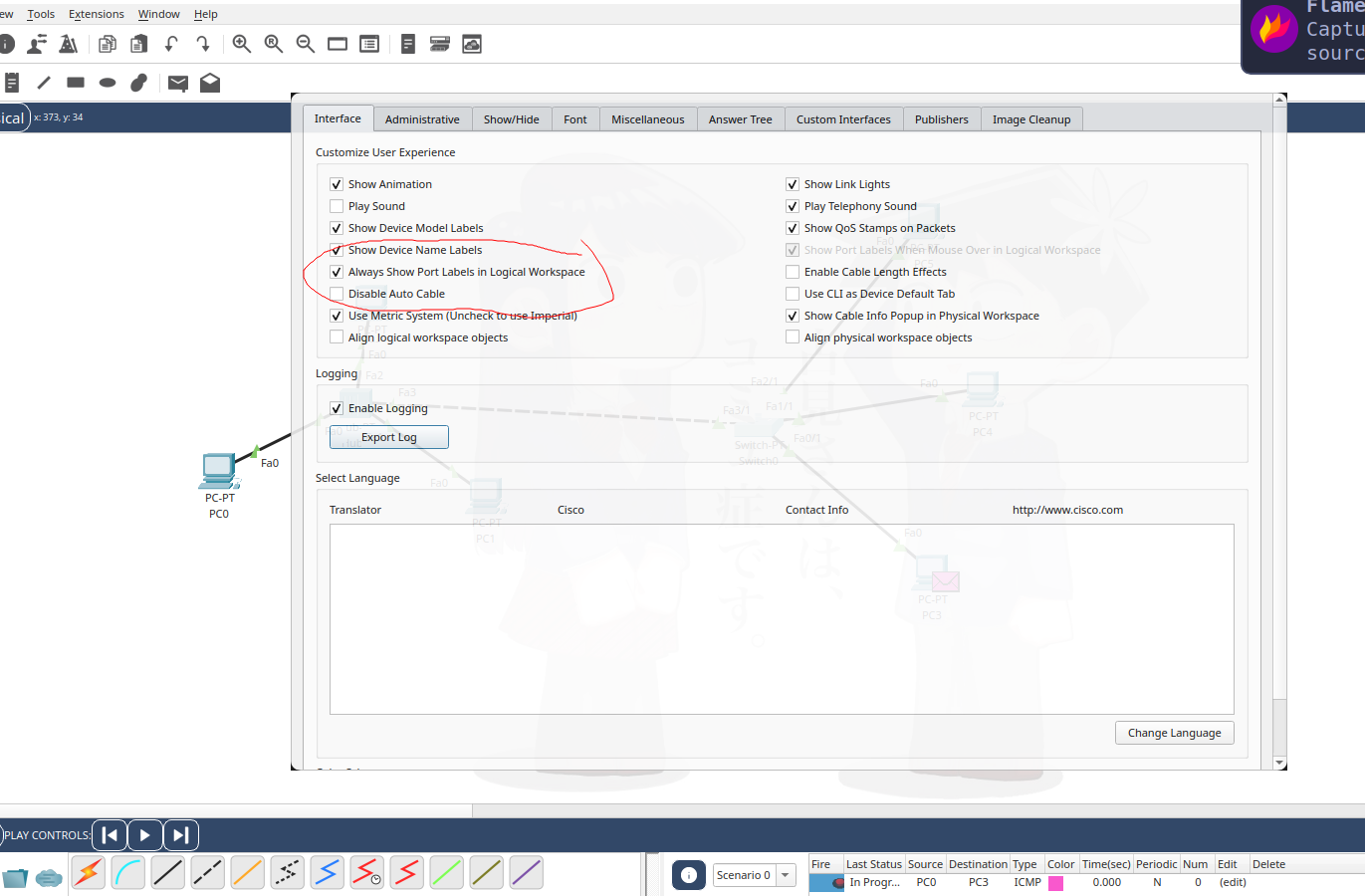

Options -> Preference:

Router 的 CLI 指令

配置静态 NAT

1 | |

配置 NAPT

NAPT 使用不同的端口来映射多个内网 IP 地址到一个指定的外网 IP 地址, 多对一.

需设置访问控制列表, 设置地址池, 指定哪个接口是内部网络, 哪一个是外部网络, 最后将访问控制列表映射到地址池中.

1 | |

查看路由表

1 | |

启用 OSPF 协议

1 | |

100 为进程号.

0.255.255.255 为反地址掩码(原来的地址掩码取反).

area 指定区域 (OSPF 协议要划分区域)

停止 OSPF

1 | |

启用 BGP 协议

先给路由器接口配置 IP 地址:

1 | |

no shut 用于开启接口.

启动 bgp 协议:

1 | |

200 为定义该自治系统的编号.

添加邻居:

1 | |

这里的 remote-as 100 是指定邻居自治系统的编号.

在其他模式中使用特权模式下的命令

1 | |

加上 do.

配置逻辑子接口

1 | |

这样就创建了 g0/0.1 这个逻辑子接口.

ciscoasa(config)#int Gig1/1.1

^

% invalid input detected at ‘^’ marker

1 | |

这是设置该逻辑子接口, 可以接收 vlan ID 为 10 的 802.1q 帧, 并且能将 IP 数据报封装成 vlan ID 为 10 的 802.1q 帧进行转发.

1 | |

用于设置该逻辑子接口的 IP 地址和子网掩码.

1 | |

启用 g0/0 之下的子接口.

设置接口类型为 trunk

1 | |

Switch 的 CLI 指令

查看 MAC Address Table

1 | |

清除 MAC Address Table

1 | |

配置交换机生成树协议 STP

1 | |

创建 VLAN

分配 VLAN 号:

1 | |

给 VLAN 名称

1 | |

查看 VLAN 情况

1 | |

添加端口到 VLAN

1 | |

三层交换机设置 VLAN 路由接口并开启路由功能

1 | |

Switch-PT 中 Console 和 FastEthernet 接口的作用

通过连接 Console 接口, 以使用终端仿真程序通过串行连接访问交换机的命令行界面 (CLI).

FastEthernet 接口, 是 Switch-PT 上的以太网接口, 用于连接其他网络设备.

串行连接

数据以连续的位流的形式通过单个传输线(通常是串行电缆)进行传输,其中每个位依次传输.

Router-PT 中各接口的作用

有 4 中类型的接口:

- Auxiliary

- Console

- FastEthernet

- Serial

Auxiliary 接口是一种用于 远程管理 和配置路由器的串行接口. 通过连接到 Router-PT 的 Auxiliary 接口, 可以使用终端仿真程序通过串行连接远程访问路由器的命令行界面 (CLI).

Console 接口与在 Switch-PT 中相同,是一种用于 本地管理 和配置路由器的串行接口.

FastEthernet 接口用于连接其他网络设备.

Serial 接口是一种用于连接路由器与其他设备的串行接口, 通常用于远程通信和广域网连接. 可以使用串行线缆将路由器连接到其他路由器, 调制解调器或WAN连接设备.

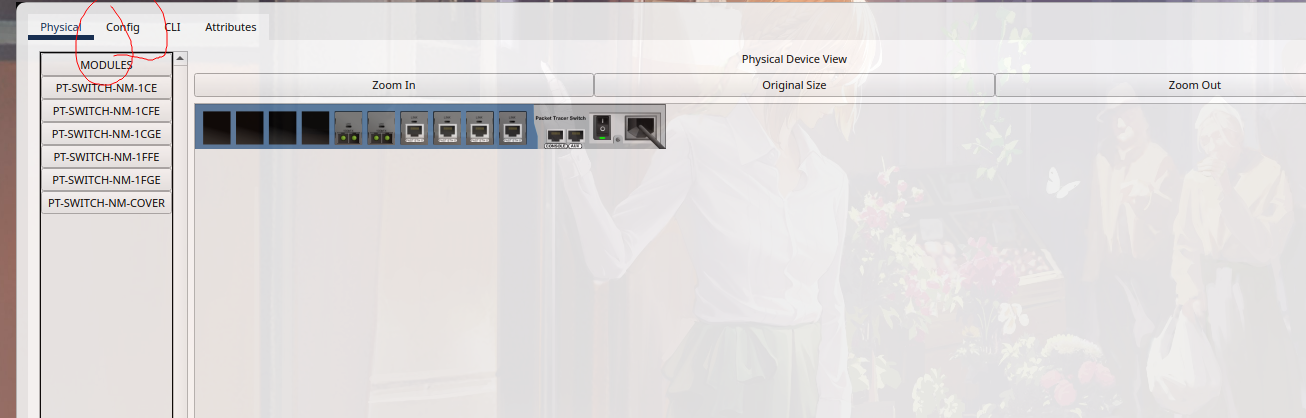

Switch-PT 中的各模块的作用

Switch-PT 中的 PT 是 Packet Tracer 的含义.

有六个模块:

PT-SWITCH-NM-1CE:这个模块提供了一个千兆以太网接口(Gigabit Ethernet),用于连接其他设备或扩展网络的速度和容量。

PT-SWITCH-NM-1CFE:这个模块提供了一个百兆以太网接口(Fast Ethernet),用于连接其他设备或扩展网络的速度和容量。

PT-SWITCH-NM-1CGE:这个模块提供了一个千兆以太网接口(Gigabit Ethernet),用于连接其他设备或扩展网络的速度和容量。

PT-SWITCH-NM-1FFE:这个模块提供了一个百兆以太网接口(Fast Ethernet),用于连接其他设备或扩展网络的速度和容量。

PT-SWITCH-NM-1FGE:这个模块提供了一个千兆以太网接口(Gigabit Ethernet),用于连接其他设备或扩展网络的速度和容量。

PT-SWITCH-NM-COVER:这个模块是一个模块卡槽的保护盖,用于覆盖未使用的模块卡槽。

其中:

- NM:代表”Network Module”,即网络模块。

- CE:代表”Control Ethernet”,控制以太网接口。

- CFE:代表”Control Fast Ethernet”,控制百兆以太网接口。

- CGE:代表”Control Gigabit Ethernet”,控制千兆以太网接口。

- FFE:代表”Fast Ethernet”,百兆以太网接口。

- FGE:代表”Gigabit Ethernet”,千兆以太网接口。

- COVER:代表模块卡槽的保护盖。